Siguri

Agjent Kinez Maskohet si Student në Stanford për të Përgjuar Kërkime Shkencore Sekrete

Një hetim i fundit ka zbuluar një rast shqetësues spiunazhi në një nga institucionet më prestigjioze akademike në SHBA – Universitetin e Stanfordit. Një agjent i inteligjencës kineze, i njohur nën emrin fals “Charles Chen”, është maskuar si student për të mbledhur informacion të ndjeshëm rreth kërkimeve shkencore të lidhura me Kinën.

Sipas një raporti të detajuar të publikuar nga The Stanford Review më 7 maj 2025, agjenti përdori rrjetet sociale për të kontaktuar studentë që punonin në fusha kërkimore të ndjeshme, sidomos ato që lidhen me Kinën. Objektivat kryesorë të tij ishin studentët, veçanërisht gratë, të përfshira në hulumtime për politikën, teknologjinë dhe marrëdhëniet ndërkombëtare me Kinën.

Një prej viktimave, e identifikuar si “Anna” për të ruajtur privatësinë, ishte duke punuar në një projekt kërkimor të ndjeshëm kur nisi të merrte mesazhe nga “Chen”, që fillimisht dukeshin si komunikim i zakonshëm akademik. Por shumë shpejt, mesazhet morën një kthesë shqetësuese.

Ai i dërgonte video të amerikanëve të suksesshëm në Kinë, e pyeste nëse fliste mandarinisht dhe e ftonte me ngulm të vizitonte Pekinin – duke i ofruar madje të mbulonte të gjitha shpenzimet e udhëtimit. Për të fituar besimin e saj, i dërgoi foto të bilancit të llogarisë bankare.

Më alarmuesja ishte fakti që “Chen” përmendte detaje personale që Anna nuk i kishte ndarë kurrë me të. Ai i sugjeroi të qëndronte në Kinë vetëm për 24 deri në 144 orë për të shmangur kontrollin e vizave, dhe ngulte këmbë që të komunikonin vetëm në WeChat – aplikacion i njohur për mbikëqyrje nga autoritetet kineze.

Situata kulmoi kur ai i komentoi në një postim në rrjetet sociale, duke i kërkuar të fshinte bisedat që kishin bërë. E shqetësuar, Anna kontaktoi ekspertë të sigurisë dhe autoritetet përkatëse. Hetimi zbuloi se “Charles Chen” nuk kishte asnjë lidhje të vërtetë me Universitetin e Stanfordit. Ai kishte ndërtuar identitete të ndryshme online për vite me radhë, duke i modifikuar lehtësisht për të mashtruar studentë të shumtë.

Sipas ekspertëve të sigurisë kombëtare, “Chen” dyshohet se është agjent i Ministrisë Kineze të Sigurisë së Shtetit (MSS), me detyrën për të identifikuar studentë amerikanë të ndjeshëm ndaj influencës kineze dhe për të mbledhur informacion strategjik.

Kjo është vetëm një pjesë e një fushate më të gjerë spiunazhi që, sipas The Stanford Review, synon fusha të avancuara si inteligjenca artificiale dhe robotika – pjesë kyçe e planit strategjik kinez “Made in China 2025”. Meqë Stanford është një nga liderët botërorë në këto fusha, është cilësuar si “shënjestra akademike numër një” për Kinën.

Ish-drejtori i FBI-së, Christopher Wray, ka paralajmëruar për rritjen e metodave “jo tradicionale” të mbledhjes së informacionit – ku shteti kinez përdor civilë, si studentë ose punonjës shkencorë, në vend të agjentëve profesionistë.

Ndërkohë, Matthew Turpin, ish-drejtor për çështjet e Kinës në Këshillin e Sigurisë Kombëtare të SHBA, ka theksuar se qeveria kineze shpërblen individët që thyejnë rregullat për konfliktet e interesit, në këmbim të teknologjisë që normalisht do të ishte e ndaluar për eksport.

Stanford nuk ka dhënë ende një reagim të detajuar për rastin, por ka theksuar më parë se “e merr me seriozitet maksimal angazhimin për sigurinë kombëtare”.

Siguri

Bitchat – Revolucioni i Mesazheve pa Internet

A jeni gati për të përjetuar të ardhmen e komunikimit? Jack Dorsey, vizionari që solli Twitter-in dhe më pas Block, sapo ka hedhur në qarkullim një shpikje që po trondit botën e teknologjisë: Bitchat, aplikacioni i parë i fuqishëm tërësisht privat që funksionon pa internet, pa numër telefoni dhe pa serverë qendrorë.

Ky nuk është thjesht një aplikacion – është një manifest i lirisë digjitale.

Pse Bitchat është i jashtëzakonshëm?

Mesazhe pa rrjet – Falë teknologjisë Bluetooth mesh, mesazhet lëvizin nga një pajisje tek tjetra, duke u përhapur si një zinxhir deri te marrësi final. Distanca? Mbi 300 metra pa internet.

Privatësi totale – Asnjë regjistrim, asnjë gjurmë, asnjë llogari. Ti hyn, zgjedh një emër dhe je gati për të komunikuar.

Enkriptim ushtarak – Çdo mesazh është i blinduar me Curve25519 dhe AES-GCM, i padukshëm për këdo që përpiqet të spiunojë.

Butoni i shpëtimit – Me tre trokitje mbi ikonë, gjithçka fshihet menjëherë. Nëse je në rrezik, të dhënat zhduken si të mos kishin ekzistuar kurrë.

Ku e ndryshon lojën?

Protesta dhe censurë? Nuk të ndalon më askush. Bitchat funksionon edhe kur interneti fiket me qëllim.

Fatkeqësi natyrore? Pa antena, pa rrjet celular – njerëzit mund të vazhdojnë të komunikojnë.

Privatësi e padiskutueshme – Në një epokë ku çdo aplikacion mbledh të dhëna, Bitchat është shpallja e pavarësisë digjitale.

Pse të gjithë po flasin për të?

Vetëm pak orë pas lançimit në App Store, Bitchat shpërtheu në popullaritet dhe tejkaloi shpejt kufirin e 10,000 përdoruesve beta. Versioni për Android është tashmë në GitHub dhe komuniteti open-source po e çon përpara me ritme marramendëse.

Ky nuk është një aplikacion “cool” – është një lëvizje. Një hap gjigant drejt komunikimit të lirë, të decentralizuar dhe të paprekshëm nga censura.

Përfundim

Jack Dorsey e quan një eksperiment. Por bota po e sheh ndryshe: një revolucion.

Në një kohë ku çdo klik ruhet dhe çdo fjalë monitorohet, Bitchat është arma e fundit për privatësinë dhe lirinë tonë digjitale.

Siguri

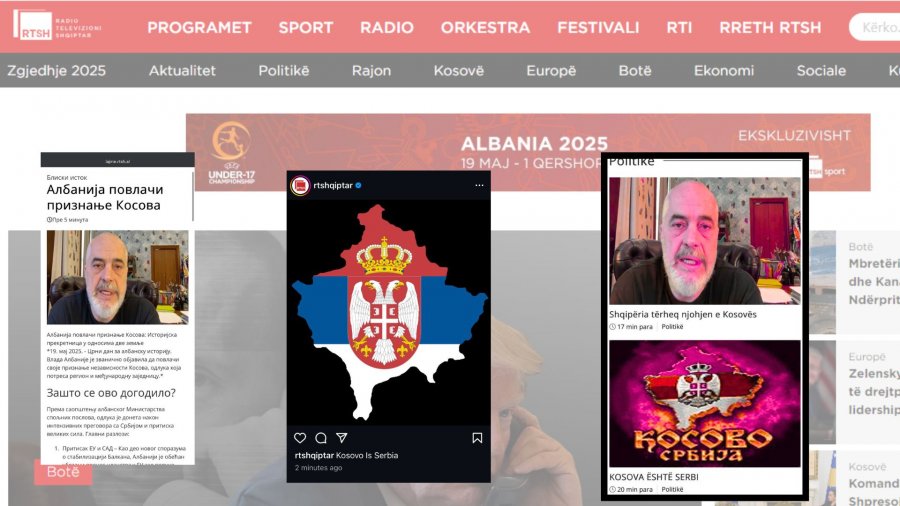

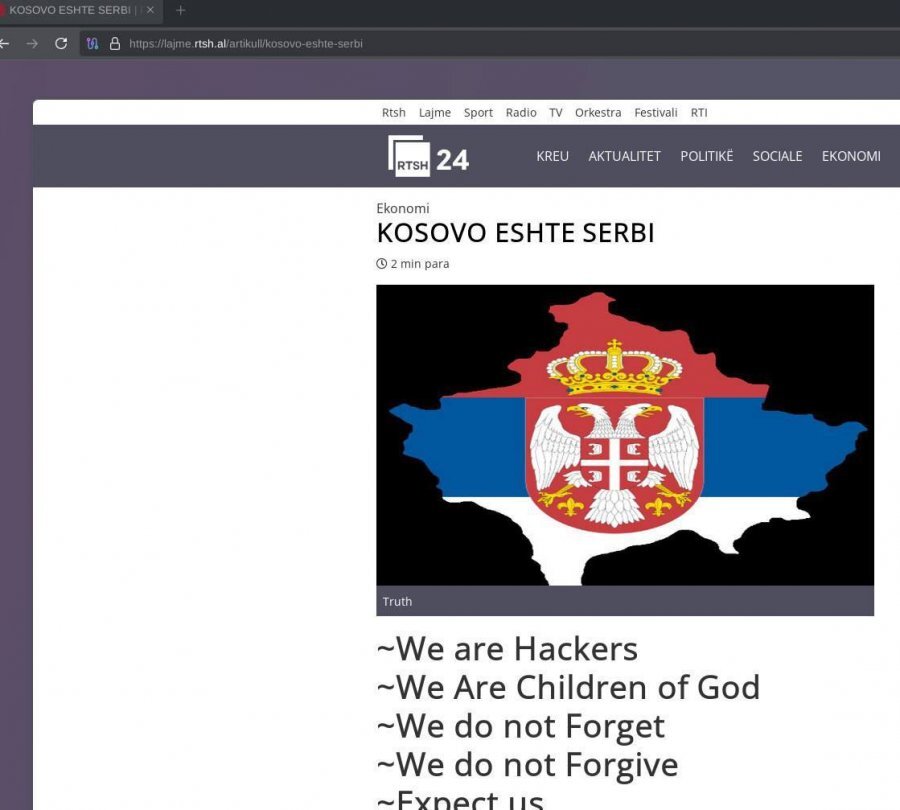

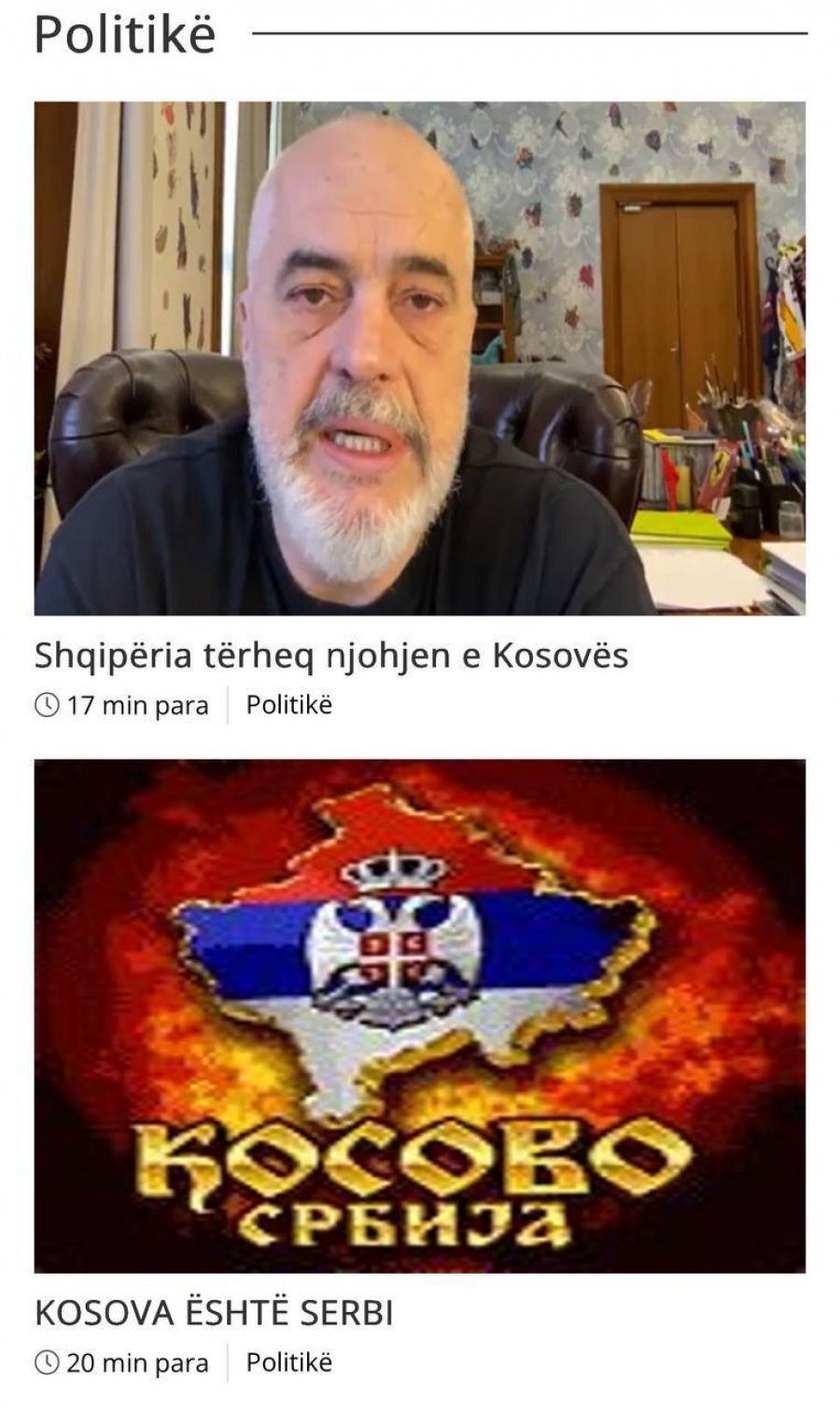

Hakerët serbë sulmojnë faqen e RTSH-së, vendosin lajme kundër Kosovës

Faqja zyrtare e Radio Televizionit Shqiptar (RTSH), është bërë sot shënjestër e një sulmi kibernetikë, për të cilin dyshimet e para bien mbi grupe hakeresh serbë.

Incidenti ka ndodhur sot rreth orës 18:00, kur përdoruesit që vizitonin faqen zyrtare të transmetuesit publik shqiptar ndesheshin me tituj dhe lajme të rreme që synonin destabilizimin e perceptimit publik mbi Kosovën.

“Shqipëria tërheq njohjen e Kosovës”, “Kosova është Serbi”, ishin vetëm disa nga titujt që u vendosen në faqen zyrtare të RTSH-së, raporton Zeri.info.

Deri më tani nuk ka pasur asnjë reagim nga RTSH-ja në lidhje me këtë sulm kibernetik.

Hakerët serbë kishin publikuar lajmet e rreme të cilat i kanë publikuar në faqen zyrtare të lajmeve të RTSH-së dhe profilin zyrtar të Instagramit të televizionit publik shqiptar./Zëri

Siguri

Hakerët Po Shfrytëzojnë Arkivat RAR për të Infiltruar Malware në Organizata

Një valë e re sulmesh kibernetike ka goditur me intensitet të lartë bizneset në Rusi gjatë vitit 2025. Hakerët po përdorin arkiva të rrezikshme të kompresuara në formatin RAR për të shpërndarë dy lloje të fuqishme malware: PureRAT, një derë e pasme (backdoor), dhe PureLogs, një program vjedhës informacioni.

Sulmet janë katërfishuar në 2025

Fushata filloi në mars të vitit 2023, por vetëm në katër muajt e parë të vitit 2025, rastet janë katërfishuar krahasuar me të njëjtën periudhë të vitit të kaluar. Ky zhvillim tregon për një përshkallëzim shqetësues të rrezikut në botën digjitale.

Si ndodh infektimi?

Mënyra kryesore e sulmit është përmes email-eve të rreme (spam), që përmbajnë bashkëngjitje të rrezikshme ose lidhje për të shkarkuar arkiva RAR.

Këto skedarë përdorin emërtime mashtruese të lidhura me kontabilitetin, si “doc,” “akt,” “sverka,” “buh,” dhe “oplata,” për të bërë të duket sikur janë dokumente legjitime. Një truk i zakonshëm është përdorimi i dy shtesave të rreme, si .pdf.rar, për të mashtruar përdoruesit që t’i hapin.

Këto email-e janë synuar veçanërisht për departamentet financiare të kompanive, ku punonjësit janë të mësuar të hapin dokumente të tilla çdo ditë.

Çfarë ndodh kur hapet skedari?

Sapo përdoruesi hap skedarin mashtrues, fillon një proces kompleks infektimi në disa faza që shmang zbulimin dhe vendos kontroll të plotë mbi kompjuterin:

- Skedari ekzekutohet dhe kopjon veten në dosjen

%AppData%me emrin Task.exe. - Krijon një skenar të vetëstartueshëm (Task.vbs) që e hap automatikisht programin sa herë ndizet kompjuteri.

- Nis skedarin tjetër të fshehur StilKrip.exe, i cili nxjerr dhe deshifron një komponent tjetër të quajtur Ckcfb.exe.

- Ky komponent fshihet brenda një procesi legjitim të Windows-it (InstallUtil.exe), për të shmangur zbulimin.

- Në fund, aktivizohet biblioteka kryesore Spydgozoi.dll, që përmban funksionet e plota të derës së pasme PureRAT.

Çfarë mund të bëjë ky malware?

Pasi të jetë aktivizuar, PureRAT lidhet me serverët e hakerëve në mënyrë të sigurt (përmes SSL), dhe dërgon të dhëna të detajuara për kompjuterin e infektuar, si:

- Sistemi operativ dhe versioni

- Emri i përdoruesit dhe i kompjuterit

- Programet e antivirusit të instaluara

- Mjedisi i rrjetit

Ky malware është ndërtuar me një arkitekturë modulare, që do të thotë se mund të shkarkojë funksione të reja në bazë të qëllimeve të hakerëve dhe karakteristikave të pajisjes së infektuar. Kjo e bën shumë të rrezikshëm, sepse është fleksibël dhe përshtatet lehtësisht.

Pse është përhapur kaq shumë?

PureRAT është pjesë e një modeli të njohur si Malware-as-a-Service – një “shërbim” ku çdo kriminel kibernetik, edhe pa njohuri të thella teknike, mund ta blejë dhe ta përdorë këtë mjet për qëllime të veta. Ky fakt ka ndikuar ndjeshëm në përhapjen e tij.

Si të mbroheni?

Kjo fushatë është një kujtesë serioze për organizatat që:

- Trajnimi i stafit për të njohur email-et e rrezikshme është i domosdoshëm.

- Sistemet e sigurisë së email-it duhet të jenë të përditësuara dhe efikase.

- Mos hapni bashkëngjitje të dyshimta, sidomos ato me shtesa si

.rar, edhe nëse duken si dokumente të zakonshme.

Rreziku është real dhe në rritje, ndaj mbrojtja më e mirë është vëmendja dhe informimi i vazhdueshëm.

-

Argëtim9 years ago

New Season 8 Walking Dead trailer flashes forward in time

-

Argëtim9 years ago

The final 6 ‘Game of Thrones’ episodes might feel like a full season

-

Politikë9 years ago

Congress rolls out ‘Better Deal,’ new economic agenda

-

Argëtim1 year ago

Fortnite i Disponueshëm për Shkarkim në iPhone dhe iPad në Europë

-

Argëtim9 years ago

‘Girls Trip’ already surpasses ‘Rough Night’ in opening weekend

-

Biznes1 year ago

Tregu i Tejngopur me Ndërtime në Tiranë: Shumica e Kullave Rrezikojnë të Mbeten të Papërfunduara

-

Politikë9 years ago

Mayors agree, Congress should invest in affordable housing

-

Politikë9 years ago

Illinois’ financial crisis could bring the state to a halt